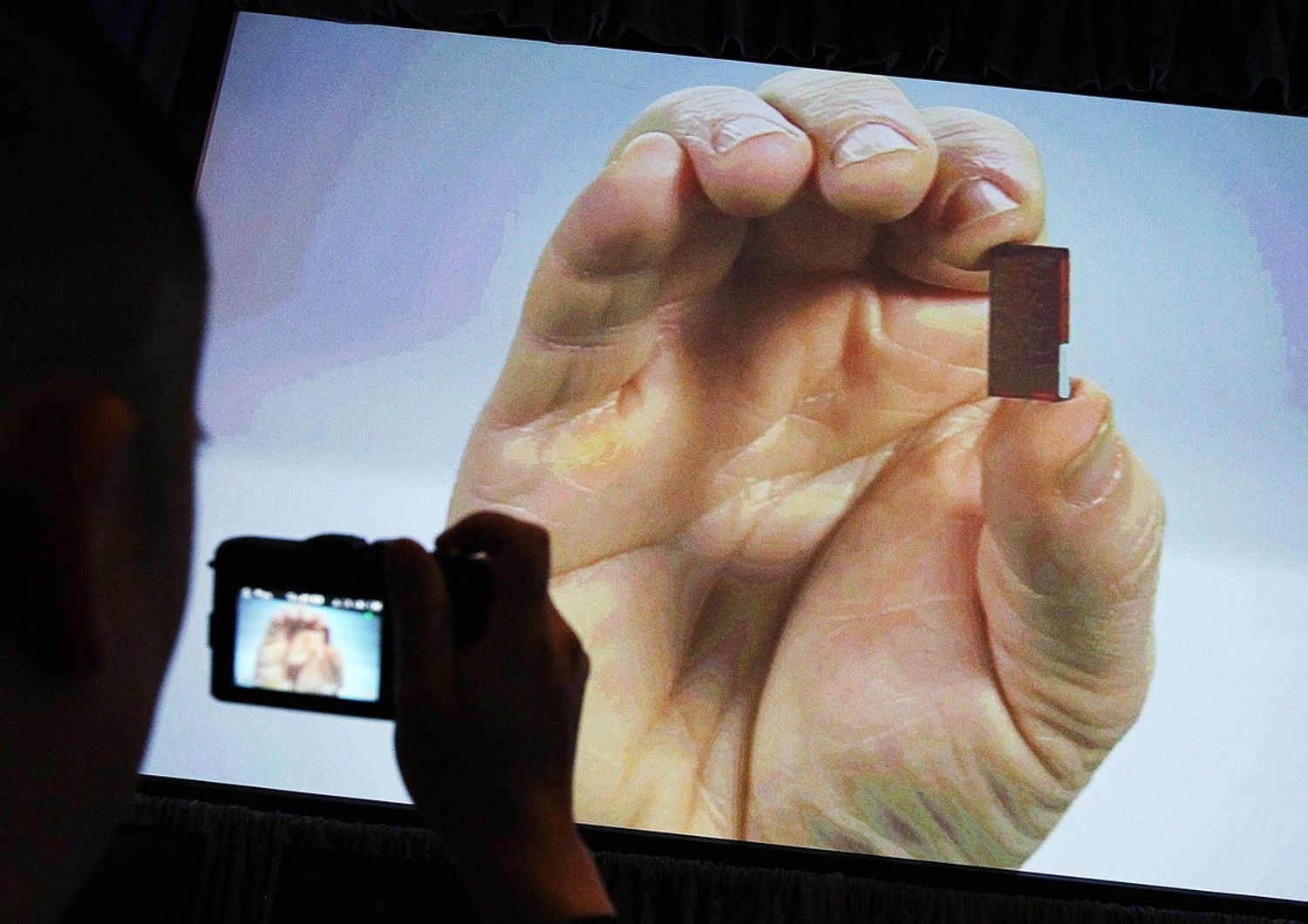

Continua la corsa degli aggiornamenti per tamponare la falla che colpisce i chip di Intel, Arm e Amd. Nel frattempo si tenta di definire il perimetro dei dispositivi coinvolti. Anche se, ormai, pare certo che ad esserlo siano praticamente tutti i computer prodotti negli ultimi 20 anni, ma anche smartphone e tablet. Cosa sono queste "falle"? Come funzionano e come ci si può proteggere?

Chi è coinvolto?

Le due vulnerabilità si chiamano Meltdown e Spectre. "In entrambi i casi - spiega Paolo Prinetto, presidente del Consorzio Interuniversitario Nazionale per l'Informatica - si tratta di bachi (errori) nella progettazione hardware di una funzionalità presente da anni praticamente in tutti i processori Intel compatibili, quindi anche Amd ed Arm: una funzionalità tecnicamente molto complessa, ma molto importante per aumentare le prestazioni dei processori. Arm ha pubblicato una lista delle versioni interessate; per quanto riguarda Amd è in corso un dibattito in merito al fatto se entrambi o uno solo delle due vulnerabilità coinvolga i suoi processori".

In cosa consiste il bug?

"I bachi - afferma Prinetto - fanno sì che, in alcune condizioni, sia possibile, per un utente 'normale', quindi senza particolari privilegi, accedere in modo fraudolento a informazioni che dovrebbero invece essere accessibili solo a utenti 'privilegiati'. Queste informazioni possono includere ad esempio password, chiavi segrete, dati sensibili, autorizzazioni ad accedere ad altri servizi. L'attacco avviene in modo sofisticato, facendo eseguire ai processori particolari sequenze di istruzioni macchina tali da portare i processori stessi in quelle condizioni molto particolari nelle quali è possibile sfruttare le vulnerabilità".

Chi ha scoperto la falla?

Diversi gruppi di lavoro sono arrivati alle stesse conclusioni. Meltdown è stata scoperta dagli specialisti di Big G in bachi e simili: il Google Project Zero. Ma sul tema c'erano anche i ricercatori di Cyberus Technology e della Graz University of Technology. Anche la scoperta di Spectre si deve a Google. Che poi avrebbe segnalato il problema alle società interessate già lo scorso giugno.

Quali sono i rischi maggiori?

Secondo Prinetto, la pericolosità di Meltdown "è sostanzialmente equivalente" a quella di Spectre. Così come sono esposte "tutte le Cpu, indipendentemente dal loro uso". Che sia fatto da aziende, servizi cloud o utenti privati.

Il bug è già stato sfruttato?

La falla c'è. Questo non significa che sia stata già sfruttata da qualcuno. Così come è impossibile affermare con certezza il contrario. Da quando i ricercatori di Google hanno segnalato la vulnerabilità ai produttori sono passati mesi. Ma nessuno può dire se i primi occhi ad accorgersene siano stati quelli di malintenzionati.

Quali sono i possibili effetti?

Adesso che il bug è conclamato, quanto è difficile sfruttarlo (per chi volesse farlo)? "Partendo da zero, la scrittura del codice malevole richiederebbe conoscenze molto approfondite dell'architettura interna dei processori e della loro programmazione a livello macchina", afferma Prinetto. "A un livello da corsi specialistici di alcune lauree magistrali molto specifiche". Adesso però "ormai in rete si trovano gli spezzoni di codice per sfruttare le vulnerabilità". Come sottolineato da Kaspersky, "non passerà molto tempo" prima che qualcuno ci provi. Per questo è fondamentale produrre aggiornamenti al più presto.

A che punto siamo con gli aggiornamenti?

La falla è talmente ampia che gli aggiornamenti necessari sono molti. Servono quelli dei produttori, ma anche dei sistemi operativi e dei browser. Intel ha affermato che, entro la fine della settimana prossima, saranno protetti i chip prodotti negli ultimi cinque anni. Apple si è mossa con aggiornamenti per iOS , macOS e tvOS per fermare Meltdown. Hanno prodotto aggiornamenti anche Firefox, Linux, Internet Explorer, Edge. Chromee Safari lo faranno a breve. Microsoft ha già prodotto una patch (una pezza informatica) per Windows 10, anche se confligge con alcuni antivirus.

Cosa devono fare gli utenti?

L'unica contromisura, al momento, è installare le patch via via che saranno rese disponibili. "Dalle informazioni a oggi disponibili - afferma Prinetto - sembra che il baco sia non risolvibile se non modificando il progetto delle prossime versioni di processori. L'unico modo per 'metterci una pezza' consiste nell'agire a livello software: di fatto occorre modificare tutti i sistemi operativi esistenti che usano quel tipi di processori, in modo tale da non sfruttare più le facility messe a disposizione dall'hardware (bacato) per massimizzare le prestazioni".

Come funzionano queste 'pezze'?

Prinetto spiega come funziona l'antidoto a Meltdown e Spectre. "Semplificando al massimo, la soluzione consiste nel far sì che utenti 'normali' e utenti "privilegiati" di fatto usino spazi di memoria 'fisicamente' diversi. In questo modo si cerca di impedire che gli uni possano accedere in modo malevolo ai dati degli altri sfruttando la 'vicinanza' fisica, che era stata introdotta e sfruttata a livello hardware per minimizzare i costi dovuti agli 'spostamenti'.

Quale sarà l'impatto sulle prestazioni?

"L'eliminazione della 'vicinanza' fisica di fatto rallenterà le operazioni di accesso alla memoria e quindi di fatto impatterà sulle prestazioni", spiega Prinetto. Alcune stime parlano di un rallentamento dei chip fino al 30%. Intel di impatto "non significativo" per l'utente medio e comunque in proporzione al carico di lavoro richiesto. Dire chi ha ragione, oggi, non e' possibile. Secondo il presidente del Cin, "dipenderà molto dalla qualità delle pezze, che certamente verranno via via migliorate per minimizzarne al massimo l'impatto sulle prestazioni".