Un esercito di frigoriferi e calzini potrebbe compiere un attacco informatico su vasta scala

Una coalizione di frigoriferi, webcam e calzini per infanti potrebbe attaccarci da un momento all’altro, e compromettere l’infrastruttura informatica mondiale. I ricercatori di cybersecurity delle società Check Point e Qihoo 360 hanno individuato una nuova pericolosa botnet (rete di dispositivi controllati da un hacker che può usarli per eseguire attacchi informatici) che si replica nell’Internet of Things. L’IoT è l’insieme di quegli oggetti, tra cui frigoriferi intelligenti, macchine che si muovono da sole e anche calze per neonati, dotati di connessione Wi-Fi, che popolano le nostre case. L’anno scorso un malware che sfrutta le vulnerabilità di cui i dispositivi IoT sono ricchi, ha bloccato l’accesso a 14500 domini Internet, guadagnando il primo posto per intensità tra gli attacchi informatici.

IoT-Reaper, chiamato anche IoTroop, è un nuovo malware capace di diffondersi analizzando le vulnerabilità dei dispositivi collegati a Internet. Una volta trovati quelli aggredibili, il malware li ‘recluta’ mettendoli a disposizione degli hacker, che possono usarli come una vera e propria armata capace di scagliare bombardamenti di richieste verso un server in modo da farlo collassare.

Questo tipo di attacchi sono chiamati DDoS, Distributed Denial of Service e, secondo i dati dell’Europol, dal 2015 a oggi sono aumentati del 750%. Secondo il report rilasciato da Qihoo 360, “la botnet è ancora nella sua fase di espansione iniziale, anche se l’autore sta modificando il codice attivamente”.

L’hacker dietro IoT-Reaper probabilmente non si aspettava di essere scoperto così presto, e sta sviluppando ulteriormente il codice del malware in modo da renderlo meno vulnerabile alle contromisure che verranno attivate dalle compagnie informatiche. Check Point stima che “un milione di organizzazioni potrebbe essere già stato infettato”. I dispositivi IoT nel 2017 hanno raggiunto i 20 milioni di unità connesse a Internet, e si stima che entro il 2020 saranno 30 milioni.

“La botnet IoT-Reaper, anche nota come IoTroop, mostra nuovamente i rischi legati a una gestione errata della sicurezza dei dispositivi IoT”, ha spiegato ad Agi Giampaolo Dedola, esperto della squadra Ricerca e Analisi di Kaspersky Lab. “Il malware è in grado di sfruttare tanti metodi di propagazione diversi che, utilizzati contro un sempre più alto numero di dispositivi esposti, può consentire di ottenere una botnet con capacità di attacco elevate e in grado di impattare alcuni servizi fondamentali. L’aumento del numero di sistemi IoT amplifica la problematica e mette sempre più in evidenza la necessità di applicare misure di sicurezza che possano mitigare queste minacce”.

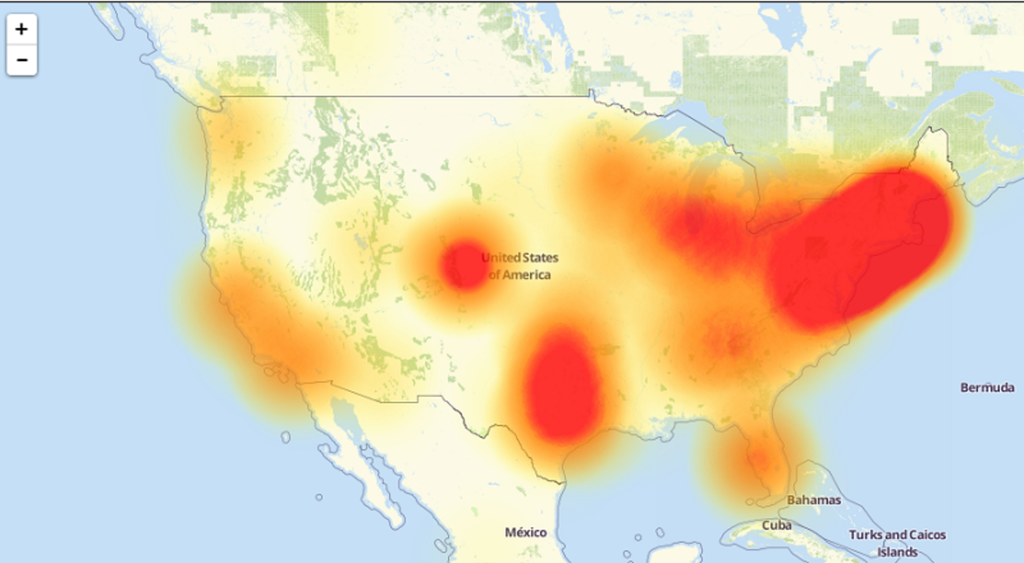

Il 21 ottobre del 2016 Mirai, malware simile a IoT-Reaper, aveva compiuto un massiccio attacco informatico contro l’Internet provider Dyn, rendendo inaccessibili numerosi servizi, tra i quali Twitter, Amazon, Spotify, Tumblr, Reddit e Netflix, come riportato dall’esperto di sicurezza informatica Brian Krebs. Anche Mirai sfruttava le falle di dispositivi IoT, configurati con password di default o facilmente craccabili, come telecamere a circuito chiuso e videoregistratori digitali. La differenza tra Mirai e IoT-Reaper risiede nel metodo di attacco: se il primo per diffondersi craccava le password di default, IoT-Reaper sfrutta direttamente le vulnerabilità note dei dispositivi IoT, espandendosi in modo più veloce e più discreto.

“Il Wi-Fi è fregato. Avete aggiornato le vostre lampadine?”

so did you update your lightbulbs today

— Internet of Shit (@internetofshit) October 17, 2017

Il malware sta venendo aggiornato ogni giorno, con l’aggiunta di nuovi dispositivi vulnerabili alla sua capacità di infezione. Finora a essere colpiti sono alcuni prodotti delle società GoAhead, D-Link, TP-Link, Avtech, Netgear, MikroTik, Linksys e Synology, ma ogni giorno nuovi prodotti vengono aggiunti alla lista.

Secondo gli esperti di Check Point, il malware è programmato per far sì che siano gli stessi IoT device a contagiarsi l’uno con l’altro. Quello che è scoraggiante è che parte del codice utilizzato per creare questa minaccia è basato su quello di Mirai, che è pubblicamente disponibile. Quindi IoT-Reaper si starebbe diffondendo sfruttando vulnerabilità note e mai corrette.

Secondo l’unità per le emergenze informatiche del ministero dello Sviluppo Economico, Cert, “al momento non sono stati rilevati attacchi reali provenienti da questa botnet, segno che gli attaccanti sono ancora concentrati sulla fase di diffusione di questa minaccia”.

Come già detto, la gran parte delle vulnerabilità sfruttate dal malware IoT-Reaper sono note da tempo, ed è responsabilità dei produttori dei dispositivi rilasciare gli aggiornamenti necessari a correggerle. Per ora la minaccia ha infettato soprattutto alcuni router e videoregistratori digitali, ma il costante aggiornamento del malware impone attenzione su come si svilupperà la sua capacità di replicarsi. Una lista dei dispositivi interessati finora da questa minaccia è disponibile sul report pubblicato da Netlab 360.