Come ci spiano i cinesi

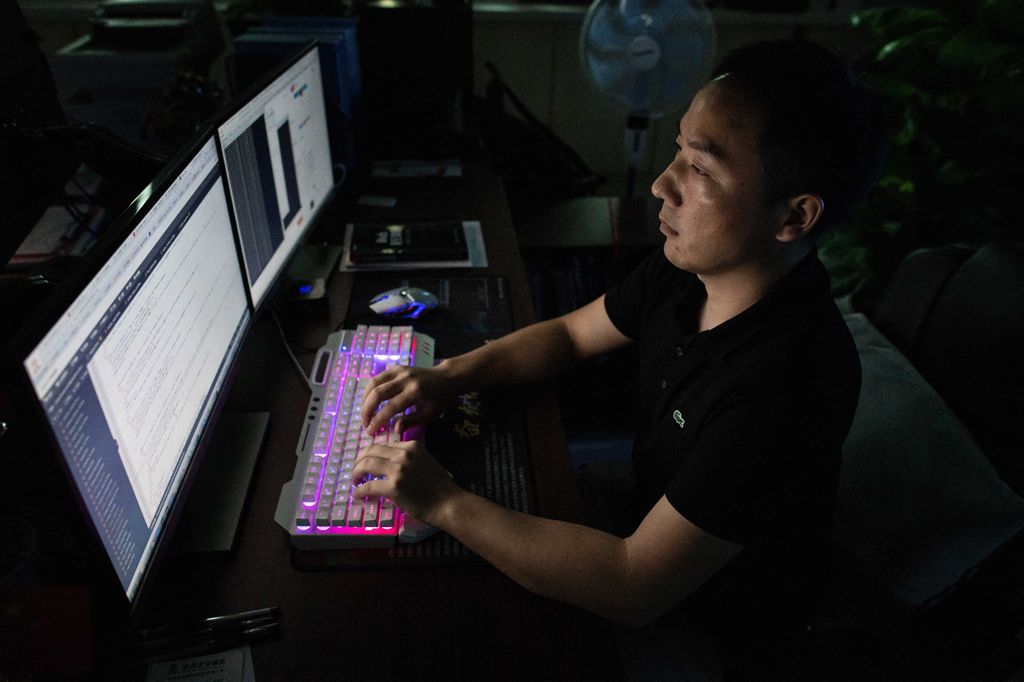

AGI - C’è una guerra senza sangue, silente e parallela ai conflitti visibili, che fa notizia solo di quando in quando. Se ne è parlato più spesso, negli Stati Uniti e in Europa, durante l’emergenza Covid; se ne parla in occasione di alcuni episodi che vengono periodicamente alla luce; se ne discute e se ne discuterà sempre più nei prossimi mesi e negli anni a venire: è l’intensa attività svolta dalla Repubblica Popolare Cinese nel settore dell’intelligence, con un impulso direttamente proporzionale alle crescenti ambizioni geopolitiche di Pechino. Già dal 2017, quando la nuova legislazione ha fatto sì che ogni cittadino e impresa della Repubblica Popolare siano tenuti a collaborare alla domanda informativa del proprio governo.

L’AGI ne ha parlato con il professor Antonio Teti, tra i massimi esperti del settore, docente di Cyber Security, IT Governance e Big Data all’Università G. D’Annunzio di Chieti-Pescara, e di Previsione del crimine e analisi strategica nel mondo virtuale al Corso di Analisi Criminale di II° livello della Scuola di Perfezionamento per le Forze di Polizia, nonché autore di numerose pubblicazioni specialistiche.

Quali sono, professor Teti, le peculiarità dello spionaggio cinese? Come si sviluppa la sua attività di intelligence?

Per la conduzione di attività di spionaggio e controspionaggio, la Cina può contare su una vasta gamma di agenzie, dipartimenti, uffici di polizia e strutture militari, senza considerare gli organi di partito, le strutture accademiche e di ricerca, le aziende private e quelle direttamente controllate da Pechino. Stiamo parlando della più mastodontica organizzazione di ricerca, assimilazione e selezione delle informazioni operante su scala globale. Le maggiori strutture di intelligence cinesi sono rispettivamente il Ministero della Sicurezza di Stato (MSS) e il Ministero della Sicurezza Pubblica (MPS), la prima dedicata prevalentemente alle attività di spionaggio, la seconda soprattutto a quelle di controspionaggio. Entrambe riferiscono direttamente agli organi di partito e ai decisori governativi, anche se le direttive sulla conduzione delle attività di intelligence sono emanate direttamente dal Presidente della Repubblica Popolare Cinese (RPC) in accordo con la struttura di governo del Partito Comunista Cinese (PCC), ovvero le due entità che esercitano il potere supremo.

Sembra una strutturazione molto chiara e definita.

Sì e no. Va infatti evidenziato che la natura opaca della leadership cinese, cui si abbina un fitto strato di inaccessibilità alle informazioni relative alle dinamiche politiche interne, rende particolarmente difficile comprendere esattamente come siano realmente organizzate e gestite le attività di intelligence di Pechino. A ciò si aggiunge la filosofia della raccolta informativa per mezzo della “human-wave” (onda umana), che trae origine dall’enorme popolazione del paese che ammonta a circa 1.4 miliardi di persone, di cui una consistente percentuale risulta residente o comunque “circolante” in buona parte dei paesi del globo terrestre. I cittadini cinesi, senza escludere quelli naturalizzati all’estero, rappresentano per Pechino una sorta di strumento utile per la conduzione di attività di “mosaic collection”, ovvero la possibilità data da nuclei di individui, opportunamente indottrinati, in grado di raccogliere un’enormità di informazioni di specifico interesse.

Vuol dire che ogni cittadino cinese, anche non appartenente a strutture dello Stato, può essere una “spia”?

Grazie alla legge sull’intelligence nazionale varata nel 2017, Pechino può richiedere esplicitamente a tutti i cittadini cinesi e le aziende del Paese di collaborare con le strutture di intelligence nazionali. “Un'organizzazione o un cittadino deve sostenere, assistere e cooperare nel lavoro dell'intelligence nazionale in conformità con la legge e mantenere riservato il lavoro dell'intelligence nazionale che conosce. Lo Stato proteggerà la singola organizzazione che ha sostenuto, assistito o collaborato al lavoro di intelligence nazionale”, è un enunciato che rappresenta solo uno dei passaggi più significativi della norma e certifica, senza ombra di dubbio, che ogni azienda o cittadino cinese, ovunque operi, rappresenta una potenziale piattaforma di raccolta di informazioni.

Quali sono gli strumenti impiegati per la raccolta informativa?

Pechino utilizza satelliti, sistemi di intercettazione telefonica e operazioni cibernetiche per condurre una costante attività di “suck information”, ovvero di “risucchiare informazioni” riferibili agli obiettivi prefissati dal Governo. Secondo uno studio condotto dai ricercatori dell’università di Harvard e del Mit, il Massachusetts Institute of Technology, le aziende cinesi sono le prime al mondo per esportazioni di strumenti di riconoscimento facciale, in virtù di 201 accordi di export, contro i 128 accordi siglati da aziende statunitensi. La Cina è in testa anche nel settore dell'intelligenza artificiale, con 250 accordi di esportazione su un totale di 1636 effettuati con 136 paesi. Gli Stati Uniti ne hanno totalizzati 215. Pechino si colloca anche al vertice delle reti di comunicazione, grazie al progetto 5.5G promosso da Huawei che si annuncia come più veloce, automatizzato e intelligente del 5G ed in grado di offrire una capacità trasmissiva dieci volte superiore. Nei prossimi anni, questo ulteriore balzo tecnologico della Cina nel campo dei dispositivi digitali avanzati e delle infrastrutture di trasmissione dati potrebbe produrre un ulteriore passaggio verso l’utilizzo di prodotti e servizi “made in China”, elemento chiave per la semplificazione e l’accelerazione di attività di accesso e controllo delle informazioni veicolate a livello mondiale.

Il governo cinese svolge anche attività di reclutamento o si affida soltanto ai connazionali? E se la svolge, in che misura e con quali modalità?

Oltre alle collaborazioni con aziende straniere, Pechino conduce in maniera consistente attività di reclutamento di agenti e fonti di altre nazionalità, facendo leva soprattutto sulla corresponsione di denaro ed altri benefit per la fornitura di informazioni. Ritenere che il sistema di raccolta informativa della Cina possa essere poco sofisticato o eccessivamente dispersivo è un errore a dir poco grossolano, soprattutto se si considerano le inefficienze derivanti da una impalcatura burocratica ed elefantiaca come quella del governo cinese. Al contrario, l’approccio alla filosofia delle operazioni di intelligence di Pechino richiede una visione più ampia e lungimirante per poterne comprendere le effettive potenzialità e capacità. L’obiettivo primario su cui si sono basate le attività di spionaggio dell’MSS e dell’MPS, oltre alle altre strutture istituzionali a ciò preposte, come il Dipartimento di Intelligence Militare dell’Esercito di Liberazione Popolare cinese (EPL), è soprattutto quello delle tecnologie digitali avanzate.

Con quali metodologie si sviluppa la raccolta informativa?

Le modalità di raccolta delle informazioni si sviluppano attraverso l’adozione di quattro diverse metodologie di azione, le quali vedono l’impiego prevalente di individui di nazionalità cinese:

Possiamo identificare alcune strutture specifiche adoperate per il reperimento informativo? Possiamo elencarle?

Quelle identificate dallo US Department of Commerce Entities List e coinvolte nel furto di tecnologie: sono la Beijing Institute of Technology; Beijing University of Aeronautics and Astronautics; Harbin Engineering University; Harbin Institute of Technology; Northwestern Polytechnical University; Nanjing Aeronautics and Astronautics University; Nanjing University of Science and Technology. Sulla base di alcune indagini condotte negli Stati Uniti, ammonterebbero a più di 35 le università cinesi (o in cui sono coinvolti docenti e ricercatori di strutture accademiche) coinvolte in casi di spionaggio estero. Risulta interessante, a tal proposito, lo studio condotto dal Center for Strategic & International Studies (CSIS), in cui sono elencati ben 224 casi accertati di spionaggio cinese condotti negli Stati Uniti dal 2000 al 2023. Va evidenziato che i dati inclusi nello studio non comprendono le attività di spionaggio condotte contro altri paesi, contro aziende statunitensi e neppure i numerosi casi di contrabbando di prodotti controllati dagli Stati Uniti alla Cina (munizioni o dispositivi tecnologici). Sono esclusi anche gli oltre 1200 casi di azioni legali per furto di proprietà intellettuale intentate da società statunitensi contro entità cinesi negli Stati Uniti o in Cina.

Quali modelli, nello specifico, sono emersi dallo studio del CSIS?

Sono emersi alcuni modelli per i quali è stato possibile identificare “l’attore” o “l’intento”: nel 49% delle attività di spionaggio erano coinvolti direttamente dipendenti militari o governativi cinesi; nel 41% dei casi, erano coinvolti privati cittadini cinesi; nel 10% dei casi, il personale coinvolto era costituito da “attori” non cinesi (cittadini statunitensi reclutati da intelligence officers cinesi); il 46% delle attività di spionaggio condotte è riferibile allo spionaggio informatico. In queste attività sono rimasti coinvolti funzionari e collaboratori del Governo statunitense; il 29% delle attività di spionaggio era finalizzata all’acquisizione di tecnologie militare; il 54% delle attività di spionaggio era finalizzata all’acquisizione di tecnologie commerciali; il 17% delle attività di spionaggio era finalizzata all’acquisizione di informazioni su agenzie di intelligence governative e su politici statunitensi.

Può citare qualche caso accertato dell’attività di spionaggio cinese?

A gennaio del 2023, il Dipartimento di Giustizia statunitense ha condannato a due anni di reclusione Zheng Xiaoquing, dipendente della General Electronic Power, accusato di aver sottratto documenti riservati dall’azienda inserendoli all’interno di un file mediante la tecnica della steganografia, che consente di nascondere all’interno di immagini, articoli o altri documenti di vario genere, un messaggio nascosto, ovvero non visibile ad occhio umano. La GE è un conglomerato multinazionale di aziende operanti nei settori sanitario, energetico e aerospaziale, le cui attività produttive variano dalla produzione di frigoriferi ai motori a reazione degli aerei. Le informazioni che Zheng ha rubato riguardavano la progettazione e la produzione di turbine a gas e a vapore, comprese le tipologie di materiali impiegati per la realizzazione delle pale.

Il furto di segreti tecnologici è particolarmente allettante, com’è naturale. Si tratta di un fenomeno in crescita.

Perché consente di saltare completamente le tempistiche e i costi richiesti dai relativi cicli di ricerca e sviluppo. Risale invece al 2009 la notizia del trafugamento di diversi terabyte di dati riconducibili al jet da combattimento statunitense Lockheed F-35 Lightning. I documenti, estrapolati mediante la penetrazione dei sistemi informatici di un subappaltatore dell’azienda americana, contenevano informazioni sul sistema diagnostico relativo alla manutenzione del velivolo, sui sistemi di controllo di volo e sui sensori dell'aereo. La regia di Pechino sulla paternità dell’operazione di cyber espionage ha trovato ampi consensi soprattutto per le numerose analogie progettuali e costruttive del caccia stealth cinese Shenyang J-31 e del jet da combattimento Chengdu J-20, velivoli da combattimento enormemente influenzati dall'F-35, anche dal punto di vista visivo. Gli hackers del Byzantine Hades, nome in codice dato agli attacchi dagli investigatori statunitensi che hanno stabilito la paternità ad una specifica unità cyber dell’EPL, hanno preso di mira anche altri programmi militari acquisendo dati sul bombardiere stealth B-2, sul jet F-22, sui laser spaziali, sui sistemi di navigazione e tracciamento dei missili, nonché sui progetti di sottomarini nucleari e missili antiaerei. In alcuni documenti redatti dalla National Security Agency (NSA) e pubblicati nel 2015 dal quotidiano tedesco Der Spiegel, compare una diapositiva, classificata Top Secret, denominata “Chinese Exfiltrate Sensisite Military Data” in cui si confermano almeno 30.000 incidenti di hacking, più di 500 intrusioni significative in sistemi informatici e almeno 1600 penetrazioni nei computer del Dipartimento della Difesa americano.

Si è parlato molto delle cosiddette stazioni di polizia istituite dalla Repubblica Popolare Cinese all’estero. Anche in Italia. Per spiare i dissidenti?

A fine 2022, un rapporto stilato da Safeguard Defenders, una ong spagnola, denuncia apertamente il governo di Pechino di aver creato una rete di stazioni di polizia (102) in paesi diversi per poter condurre un’operazione denominata “Fox Hunt” che aveva l’obiettivo di spiare i dissidenti politici cinesi per poi costringerli a rientrate in Cina. Lo scopo della creazione di queste police station, concordata con i rispettivi governi coinvolti, era quello di supportare i cittadini cinesi residenti all’estero essenzialmente per il disbrigo di pratiche amministrative, come il rinnovo della patente e del passaporto. Nel caso dell’Italia, risale al 2015 l’accordo siglato, all’interno di un accordo bilaterale, tra il Governo italiano e il Ministero della Pubblica Sicurezza cinese, il quale prevedeva la creazione di unità di pattugliamento congiunte tra le forze di polizia italiane e cinesi nelle città italiane con maggiore presenza di cittadini cinesi. In realtà, l’accordo avrebbe contribuito alla creazione, nel corso del 2016, di stazioni “pilota” della polizia cinese sul territorio nazionale a partire dal capoluogo milanese. Secondo i dati Istat del 2021, ammonterebbero a circa 330.000 i cittadini cinesi residenti in Italia, un numero indiscutibilmente corposo che giustificherebbe l’attivismo spinto della polizia cinese sul piano della proliferazione delle sedi nella penisola italica.

Dove sono ubicate le stazioni di polizia cinesi nel nostro Paese?

A Roma, Milano, Bolzano, Venezia, Firenze, Prato (quest’ultima ospita il maggior numero di immigrati cinesi pro capite in Italia) e in Sicilia. Vale la pena di evidenziare che ad aprile scorso, agenti della Divisione del Controspionaggio dell’FBI hanno arrestato a New York due cinesi, Lu Jianwang (61 anni) e Chen Jinping (59 anni), con l’accusa di aver attivato e gestito illegalmente una stazione di polizia illegale. Secondo l’Fbi, i due cinesi erano direttamente coordinati dall’MPS, e avrebbero utilizzato profili social per diffondere “propaganda e narrazioni ufficiali del governo della Repubblica Popolare Cinese per contrastare il discorso pro-democrazia dei dissidenti cinesi”. Altri 34 agenti dell’MPS, appartenenti ad una task force d’elite denominata “912 Special Project Working Group”, sempre secondo l’agenzia federale statunitense, avrebbero condotto delle operazioni dalla Cina finalizzate alla localizzazione e alla molestia dei dissidenti cinesi presenti in varie nazioni nel tentativo di “silenziare” le critiche rivolte al governo di Pechino.

Operazioni svolte anche sulle piattaforme digitali?

La task force era attiva sui principali social media, mediante dei fake profile come Twitter, per diffondere una propaganda a favore della Cina e per reclutare simpatizzanti del governo di Pechino. In merito alle attività di intelligence condotte dalla Cina, sto scrivendo un libro, in fase di ultimazione, che sarà pubblicato entro il primo trimestre 2024, dal titolo “China Intelligence. Tecniche, strumenti e metodologie di spionaggio e controspionaggio della Repubblica Popolare Cinese” edito da Rubbettino.