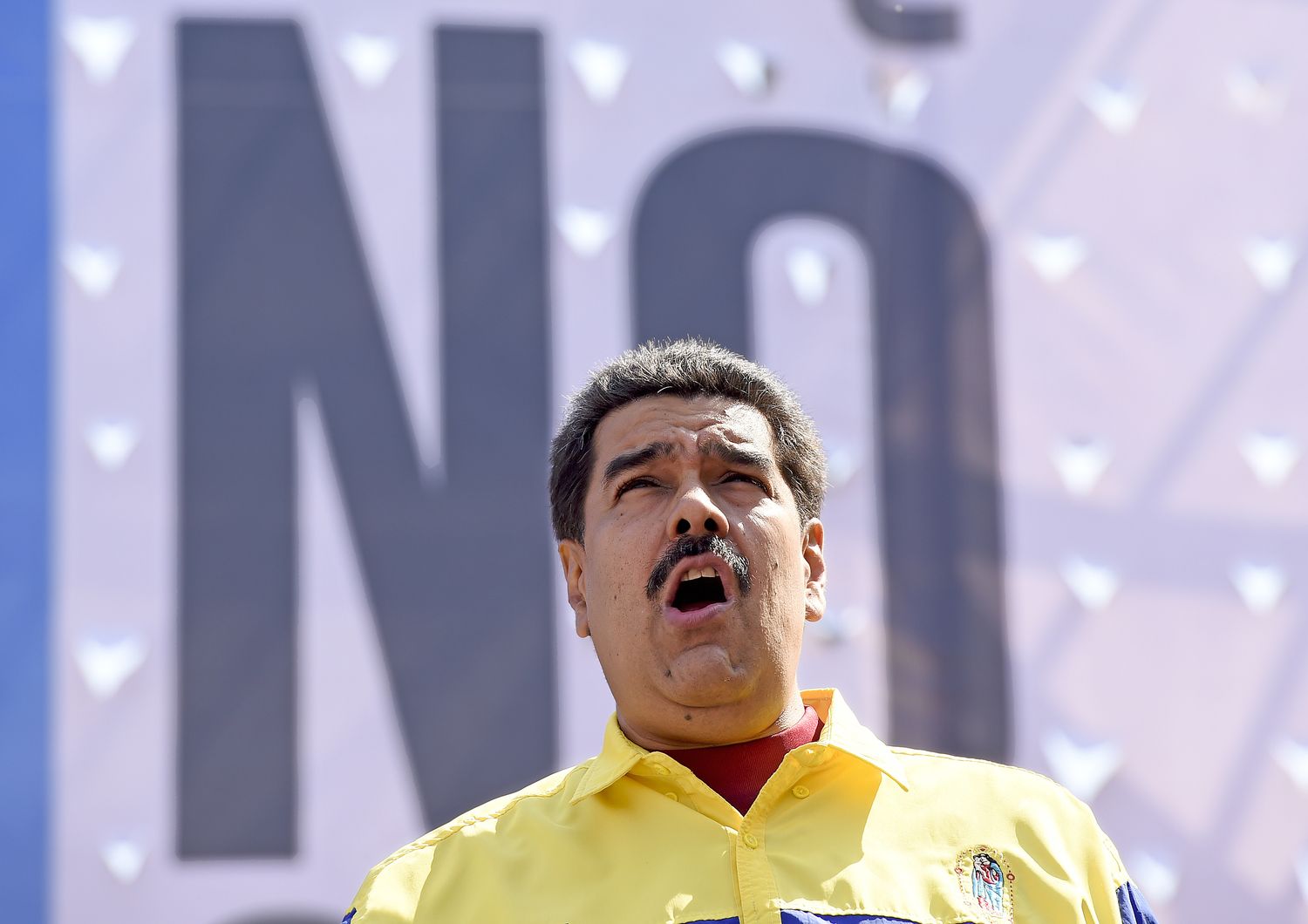

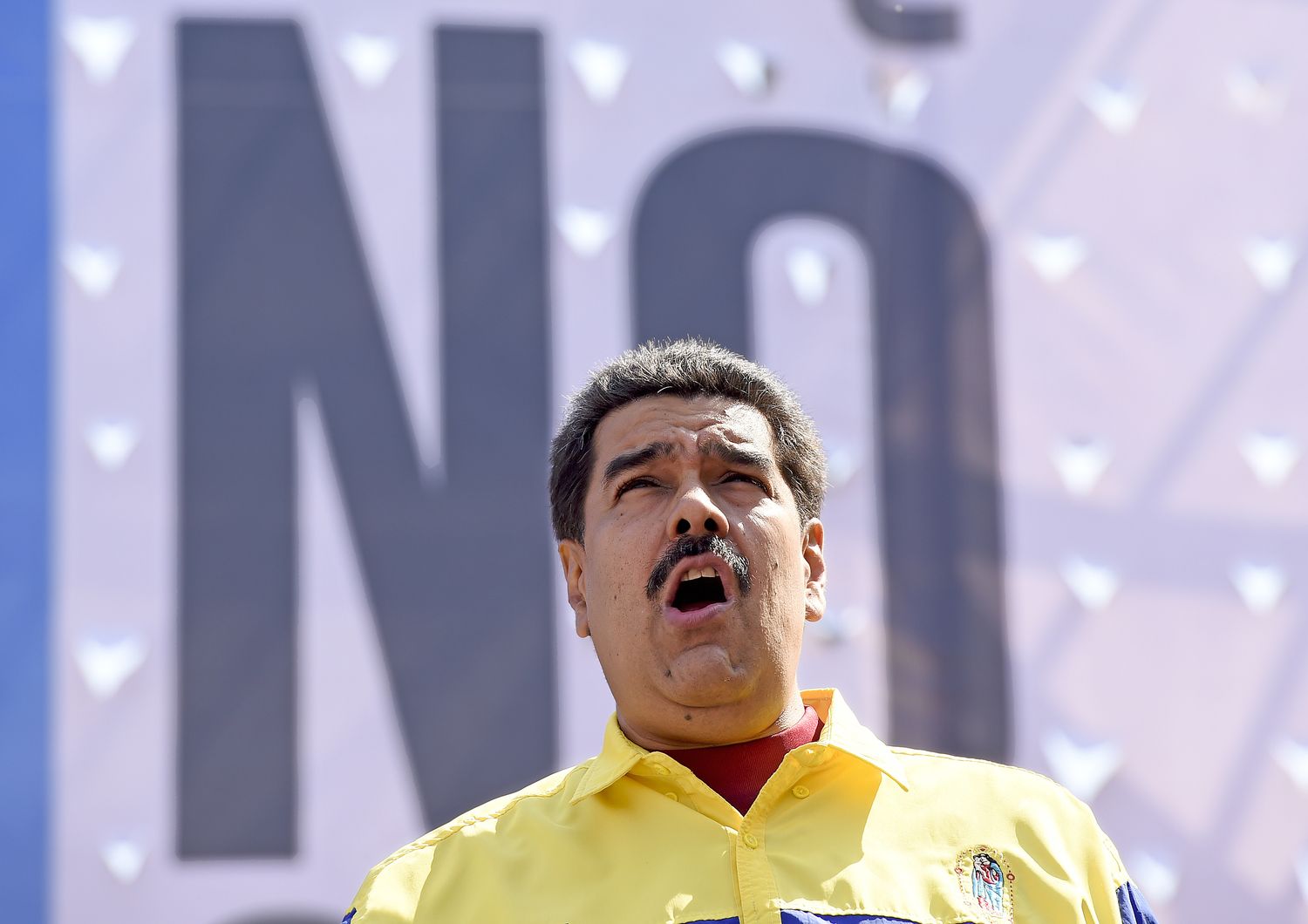

Il furto di documenti riservati ai danni del Venezuela

Con una campagna di spionaggio mirata contro il Venezuela, anonimi criminali informatici si sono impossessati di “gigabyte di documenti riservati ogni settimana”, provenienti da forze armate, polizia e alcuni ministeri. A darne l’annuncio è l’azienda di sicurezza informatica Eset, che ha scoperto e monitorato l’attività del gruppo, attivo anche in Ecuador, Colombia e Nicaragua. Come spiega in un comunicato l’azienda di Bratislava, il bersaglio principale degli hacker è il Venezuela, nel quale sono riusciti a diffondere un malware ribattezzato “Machete”, colpendo soprattutto i sistemi delle forze armate del Paese.

Rilevato la prima volta un anno fa, questo strumento è in grado di acquisire documenti, leggere gli appunti, geolocalizzare e fotografare lo schermo dei dispositivi infetti. Eset ha precisato che negli ultimi mesi, tra marzo e maggio del 2019, l’attività degli hacker è diventata più intensa, portando all’infezione di più di cinquanta computer che potrebbero aver fornito agli attaccanti documenti riservati, “in un momento di forti tensioni regionali e internazionali tra Stati Uniti e Venezuela”, precisa Eset.

#BREAKING: @ESETresearch has discovered an ongoing #cyberespionage campaign against high-profile, mostly military targets in Latin America. 75% of the attacks, perpetrated by the #Machete group, have taken place in Venezuela. @welivesecurity --> https://t.co/vYTCk9sdSC pic.twitter.com/zhVC45gYdn

— ESET (@ESET) August 5, 2019

“La lunga serie di attacchi, concentrati nei paesi dell’America Latina, ha permesso loro (il gruppo di spionaggio dietro Machete, ndr) di raccogliere informazioni e affinare le tecniche nel corso degli anni. Conoscono gli obiettivi, come infiltrarsi in comunicazioni regolari e quali documenti sono più preziosi da rubare”, ha spiegato Matias Porolli, ricercatore di ESET. “Gli aggressori esfiltrano file specifici utilizzati dal software Gis (Geographic Information Systems) e sono particolarmente interessati ai file che descrivono le rotte di navigazione e il posizionamento, utilizzando le griglie militari”. Il riferimento è al sistema informativo geografico, che generalmente consente di integrare dati di vario tipo con le mappe di un territorio e che può essere utilizzato per condurre operazioni militari o di spionaggio.

Per diffondere Machete, gli hacker hanno costruito una campagna di comunicazioni mirate ai dipendenti delle istituzioni colpite, con messaggi personalizzati in modo da indurre chi li riceve a considerarli legittimi, favorendo l’infezione inconsapevole dei dispositivi. In particolare, gli attaccanti si sono rivolti al mondo militare, sottraendo documenti ufficiali interni alle forze armate detti “radiogramas” e modificandoli in modo da inserire al loro interno il software necessario all’infezione. Successivamente, hanno inviato nuovamente i “radiogramas” ai legittimi destinatari, utilizzandoli come veicolo per espandere l’infezione.

Secondo le analisi compiute dai ricercatori, gli attaccanti si sarebbero serviti della “loro conoscenza del gergo militare e dell’etichetta, per creare e-mail di phishing molto convincenti”. Al momento non è ancora stata identificata la provenienza degli attaccanti, anche se alcuni elementi all’interno del software spia sono scritti in spagnolo, facendo ipotizzare che possano risiedere proprio in uno dei Paesi destinatari degli attacchi.

Non sembra orientata a condurre operazioni con finalità economiche la campagna di Machete. Secondo Eset, i suoi autori sono interessati solo a determinati tipi di file, che il malware è istruito a riconoscere. Tra questi, in particolare gli hacker stanno cercando di impossessarsi soprattutto di chiavi crittografiche - che permettono di rivelare il contenuto di documenti cifrati - e file per i sistemi di geolocalizzazione, utili soprattutto per acquisire informazioni sul territorio venezuelano e sulle sue infrastrutture critiche.