I siti dei Comuni italiani sono sicuri? Un'inchiesta

Gran parte dei siti web dei Comuni italiani non sono sicuri e potrebbero esporre cittadini e dipendenti a malware e attacchi informatici. L’allarme arriva dagli esperti di sicurezza informatica e attivisti del mes3hacklab di Mestre, che hanno condotto un’indagine indipendente per verificare il livello di aggiornamento dei software su cui si basano le pagine istituzionali. I risultati della ricerca, che Agi ha potuto consultare in esclusiva, sono stati condivisi con il Computer emergency response team italiano per la pubblica amministrazione (Cert-Pa), che ha provveduto a invitare “le amministrazioni a verificare che il proprio sito internet sia sempre aggiornato all'ultima release del software in uso”.

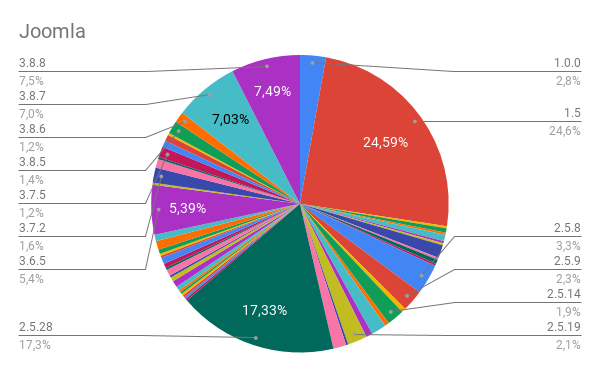

Si chiamano Cms (Content management system) e sono piattaforme che consentono ai webmaster di gestire un sito Internet senza dover conoscenze i linguaggi di programmazione. La ricerca del mes3hacklab ha preso in esame i tre Cms più diffusi (Drupal, Joomla e il più celebre Wordpress) e ha condotto una scansione di tutti i domini e sottodomini di 7554 dei 7954 Comuni italiani, per verificarne lo stato degli aggiornamenti. Tenere un sistema aggiornato significa proteggerlo dalle vulnerabilità che mano a mano vengono scoperte dagli sviluppatori, così da evitare che sia esposto agli attacchi di pirati informatici.

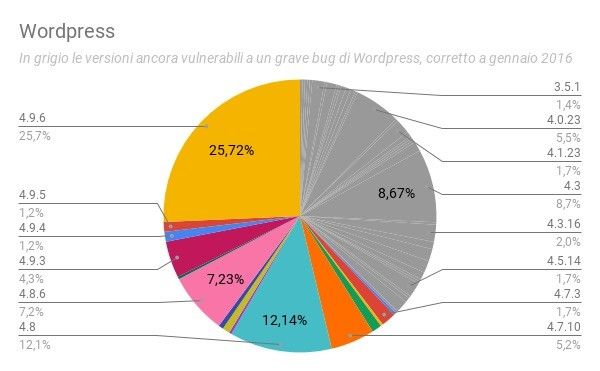

Ma i dati sono allarmanti: in media il 67 per cento dei domini e sottodomini analizzati non viene aggiornato da più di un anno. E in particolare per chi utilizza Wordpress, il 29 per cento delle versioni in uso risale a prima del 2015. Proprio per quanto riguarda Wordpress - che è anche il Cms più diffuso -, il 35 per cento dei siti che lo utilizzano sono aggiornati fino alla versione 4.6, rilasciata ad agosto del 2016.

Da allora sono state rilasciate tre nuove versioni del software (senza contare gli aggiornamenti intermedi), dalla 4.7 alla 4.9. Il rischio in questo caso è che tutte le vulnerabilità scoperte negli ultimi ventiquattro mesi possano ancora colpire i siti istituzionali. Come nel caso del bug denominato “Rest-Api”, che consente a un hacker di “defacciare” un sito modificandone l’aspetto e i contenuti.

Fino alla sua scoperta, all’inizio del 2017, e al rilascio di una versione di Wordpress che risolvesse il problema, questa vulnerabilità è stata utilizzata per attaccare un milione e mezzo di siti nel mondo. Dai dati raccolti dal team di ricercatori emerge però che il 37,62 per cento dei domini su cui risiedono i siti dei comuni italiani funzionerebbe con versioni precedenti del software, rendendoli di fatto ancora vulnerabili all’attacco.

Leggi anche: Cosa sappiamo dell'attacco hacker di Anonymous al sito del Miur

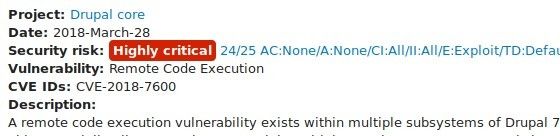

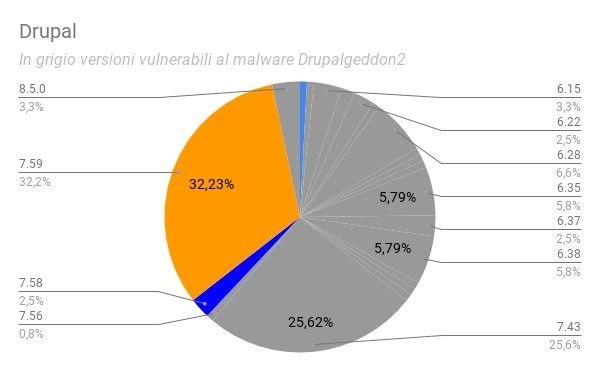

Ancora più preoccupante è lo stato di aggiornamento di un altro Cms, Drupal. Dei domini istituzionali analizzati basati su questo Cms, il 64,5 per cento utilizza versioni che potrebbero essere vulnerabili a Drupalgeddon2, potente malware che consente a un attaccante di ottenere il pieno controllo del sistema infetto. Da qui un black-hat (dall’inglese “berretto nero”: hacker malevoli che sfruttano le loro conoscenze per trarre benefici da un sistema o per danneggiarlo) potrebbe installare miner di criptovalute come CoinHive, oppure ottenere pieno accesso ai dati contenuti nei server.

Anche se Drupalgeddon2 è noto da tempo, proprio all’inizio di luglio è stato utilizzato contro il sito del Comune di Massa, che per giorni è stato inaccessibile, come riportato dal Tirreno. Sembra che comunque il capoluogo toscano sia in buona compagnia: recentemente un’altra ricerca ha individuato sul web oltre 115 mila siti basati su Drupal che potrebbero essere ancora vulnerabili al malware.

“Abbiamo realizzato questa ricerca nel tempo libero perché vogliamo contribuire a proteggere la vita digitale delle nostre città”, ha spiegato ad Agi Marco Mehanna, ricercatore di sicurezza informatica di mes3hacklab e white-hat (dall’inglese “berretto bianco”: al contrario dei black-hat, sono gli hacker etici), che presenterà i risultati della ricerca durante un intervento all’Italian Hacker Camp, a Padova il 3 agosto.

“Le vulnerabilità che abbiamo riscontrato costituiscono un rischio concreto per le amministrazioni comunali: spesso i siti delle istituzioni condividono il server che li ospita con servizi cruciali sia ai cittadini sia interni agli uffici pubblici. Una vulnerabilità dei Cms potrebbe compromette anche archivi, anagrafi e catasti, oltre a dare la possibilità a un hacker di diffondere un virus tra i cittadini che su quei siti cercano informazioni e tra gli stessi dipendenti degli uffici pubblici”.

Leggi anche: In Francia il settore del software libero vale 5 miliardi

Le informazioni raccolte dal team di cui fa parte Mehanna sono state condivise con il Cert, che nel ringraziare gli hacker ha confermato di stare predisponendo degli avvisi per le pubbliche amministrazioni locali. “Per realizzare questa ricerca abbiamo utilizzato per lo più strumenti open source [il cui codice è liberamente accessibile per favorirne il libero studio e la replicabilità, ndr], perché crediamo nel valore della condivisione - spiega Mehanna -, ma abbiamo anche dovuto creare alcuni tool specifici per reperire le pagine vulnerabili”.

E continua: “Attualmente stiamo realizzando un sistema automatico di monitoraggio che invierà a ciascun webmaster una notifica nel caso in cui il sistema di cui è responsabile non fosse aggiornato e sicuro. Tutti i dati e i tool non saranno pubblicati prima di 90 giorni dall’invio della prima notifica, così i Comuni avranno il tempo di mettere in regola tutti i loro sistemi”. Questa pratica è nota come “responsible disclosure” (dall’inglese, divulgazione responsabile), e prevede che un hacker etico dia il tempo (90 giorni per consuetudine) a chi gestisce un servizio vulnerabile di metterlo in sicurezza, prima di rendere pubblica la descrizione di quali falle sono state riscontrate.