Come funzionano e perché crescono i mercati legali di attacchi informatici

Si era già parlato di loro qualche mese fa, al debutto, quando avevano annunciato un programma di acquisizione di vulnerabilità informatiche da 10 milioni di dollari (un bug bounty, letteralmente una taglia sui bug, sui bachi, le falle di sicurezza). Ora, Crowdfense, società degli Emirati, basata a Dubai, rilancia comunicando la nascita di una piattaforma aperta ai ricercatori, attraverso la quale chi lavora alla ricerca di falle nel software o nell’hardware può sottoporre quanto scoperto a potenziali acquirenti e incassare sostanziose ricompense. Il tutto attraverso un sistema e un processo vagliato e controllato da Crowdfense.

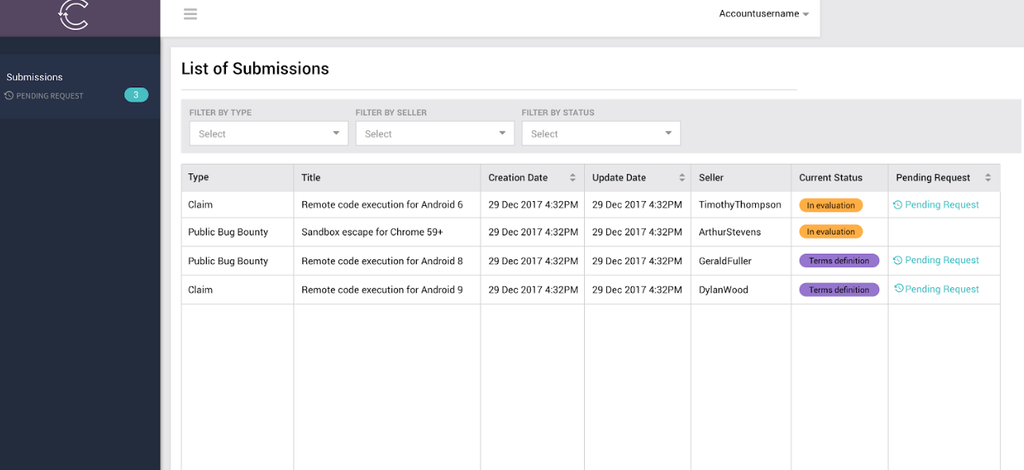

Per capirci, si tratta di una piattaforma web dove si possono vendere exploit, codici che sfruttano vulnerabilità per eseguire attacchi; zeroday, cioè gli exploit più pregiati, che sfruttano falle del software ancora sconosciute a chi lo ha sviluppato e agli utenti; e catene di exploit in grado di aggirare i sistemi di sicurezza più solidi. La piattaforma di ricerca vulnerabilità (VRP) di Crowdfense - che aprirà ufficialmente il 3 settembre, anche se è stata annunciata oggi - promette di offrire un sistema chiaro, confidenziale e sicuro, anche dal punto di vista legale, per tutte le parti coinvolte, a partire dai ricercatori/venditori.

“In questi mesi abbiamo ricevuto tantissime offerte per vulnerabilità che riguardavano infrastrutture critiche, online banking, bancomat, SCADA (le reti di controllo dei sistemi industriali, ndr), il settore sanitario, i trasporti e l’internet delle cose, e milioni di credenziali di account. Ebbene, vorremmo chiarire che noi non siamo interessati a questo genere di attacchi e informazioni, non sosteniamo lo sviluppo di cyberarmi per colpire infrastrutture critiche”, commenta, nel corso di un colloquio con un gruppo di giornalisti internazionali cui ha preso parte anche AGI, il direttore di Crowdfense, Andrea Zapparoli Manzoni, italiano, un passato a KPMG e nel board di Clusit, l’associazione italiana per la sicurezza informatica che ogni anno pubblica l’omonimo rapporto sullo stato della cybersicurezza. “Il tipo di vulnerabilità che cerchiamo è per sorvegliare specifici target”.

I clienti di Crowdfense sono dunque principalmente polizie, intelligence e governi. L’idea dichiarata (ma non facile da attuare) è di cercare di evitare di rivendere a intermediari su cui non sia possibile avere un controllo dell’utente finale, di chi alla fine userà quegli strumenti di attacco, visto che in passato ci sono state non poche polemiche al riguardo, con exploit usati (insieme ad altri malware) per violare e quindi spiare i dispositivi di attivisti e giornalisti. Uno dei casi più clamorosi era avvenuto proprio negli Emirati.

“Quello degli exploit è un mercato selvaggio, pericoloso, dove ci sono soggetti disposti a rivendere e commerciare qualsiasi vulnerabilità. È anche un mercato in cui i ricercatori sono pagati poco, e incorrono in rischi legali. Noi vogliamo regolamentarlo”, prosegue Manzoni.

Ma quanto ha pagato finora Crowdfense in bug bounty? Cinque milioni di dollari in quattro mesi, replica Manzoni. Di questi, 1,5 milioni per una sola catena di exploit. E attualmente sarebbero aperte circa 50 contrattazioni.

AGI non ha potuto verificare i dati, e va anche detto che la stessa Crowdfense, per essere una società che vuole portare trasparenza nel settore, rimane molto gelosa delle proprie informazioni. Ad esempio su chi siano gli investitori. “Abbiamo una serie di accordi di non divulgazione molto stringenti, possiamo solo dire che sono investitori privati ad alto rischio, che non vogliono esporsi”, risponde Manzoni.

Il mercato della compravendita di exploit è effettivamente in crescita disordinata, e finora ha rimescolato soggetti di provenienza molto diversa. C’è chi, come il ricercatore francese Philippe Langlois, ha azzardato una stima, calcolando circa 200 broker di exploit attivi a livello globale, riferisce l’Economist. Ma considerando le entità note e legittime, i numeri sono molto più bassi. Ci sono società conosciute da tempo, come la russa Gleg, basata a Mosca, che lavora su vulnerabilità di sistemi industriali; e che è in rapporti con un’altra nota società americana, Immunity.

Recentemente Gleg si è lanciata anche nel settore sanitario, realizzando un pacchetto di vulnerabilità continuamente aggiornato, per software medicale, chiamato MedPack. Un anno di abbonamento sono 4mila dollari, 25 exploit all’anno. E ce ne sono altre sbucate sulla scena più recentemente, come l’australiana Azimuth.

Ma il sistema di brokeraggio più noto finora è quello lanciato anni fa dall’americana Zerodium, il cui motto è “Paghiamo big bounties (grossi premi), non bug bounties”. (il suo fondatore Chaouky Bekrar, prima aveva lanciato la francese Vupen). Nel 2016 erano arrivati a offrire 1,5 milioni di dollari per zero-days per sistemi iOS (iPhone). Ora due settimane fa Zerodium ha allargato la sua offerta cercando zero-days anche per sistemi operativi basati su UNIX e distribuzioni Linux quali Debian e Ubuntu. Tuttavia, è sui dispositivi mobili che i premi aumentano.

We're currently acquiring #0day exploits (privilege escalation or RCE) for the following operating systems: OpenBSD, FreeBSD, NetBSD, Ubuntu, CentOS, Debian, and Tails. For related inquiries or submissions, contact us: https://t.co/8NeubPvSdj

— Zerodium (@Zerodium) June 27, 2018

Il tema di cosa fare delle vulnerabilità, e di quali politiche adottare al riguardo, resta tanto caldo quanto dibattuto. Con fatica c’è chi prova a mettere dei paletti. Se da un lato il mercato di exploit è stato spesso oggetto di critiche, accusato fra le altre cose di affossare i programmi di bug bounty lanciati dalle stesse aziende tecnologiche (che pagano somme inferiori) per chiudere le falle nei propri prodotti, e sospettato di alimentare l’insicurezza informatica (perché i governi che comprano queste informazioni le tengono per sé), dall’altro i ricercatori che trovano vulnerabilità possono spesso avere problemi legali. Anche quando vogliano segnalarle alle aziende interessate. Per questo c’è chi vorrebbe creare un ambiente normativo che chiarisca e protegga le loro attività. Una proposta è arrivata qualche settimana fa, in Europa, dalla task force del CEPS - Center for European Policy Studies, think tank di ricercatori specializzati su temi europei, che ha presentato il rapporto “Software Vulnerability Disclosure in Europe”.

L’idea è di fare in modo che le leggi relative alla cybersicurezza - dalla direttiva Nis al regolamento sulla privacy (il GDPR), fino alla direttiva sul cybercrimine - debbano sostenere la ricerca e la divulgazione di falle nei software. E che i governi debbano adottare procedure chiare in merito all’uso e alla divulgazione responsabile di bachi di cui vengano a conoscenza. “L’uso e l’abuso di vulnerabilità nel software è un fattore di rischio importante per la cybersicurezza dei cittadini”, ha dichiarato la parlamentare Ue Marietje Schaake, presidente della task force. “Stati e intelligence sfruttano queste falle, ma le conseguenze possono essere devastanti. Per questo è importante creare un ambiente in cui la segnalazione e l’eliminazione delle vulnerabilità sia veloce, chiara e segua procedure prevedibili, sistemando anche le lacune normative al riguardo”.

Per ora però in Europa si procede in ordine sparso. Solo due Stati - Paesi Bassi e Francia - hanno una policy per una rivelazione coordinata delle vulnerabilità nel software (in gergo, Coordinated Vulnerability Disclosure - CVD). Tredici Paesi ci stanno pensando o hanno iniziato a discuterne (tra questi l’Italia). Tutti gli altri non hanno nemmeno un piano al riguardo. Eppure almeno un buon esempio esiste. “I Paesi Bassi sono alla guida di questo processo, hanno un framework legale appropriato, prevedono la protezione per i ricercatori che trovano e segnalano vulnerabilità, hanno procedure chiare”, ha dichiarato ad AGI Gianluca Varisco, rapporteur della task force.