Vi siete beccati Wannacry? Ve lo meritate

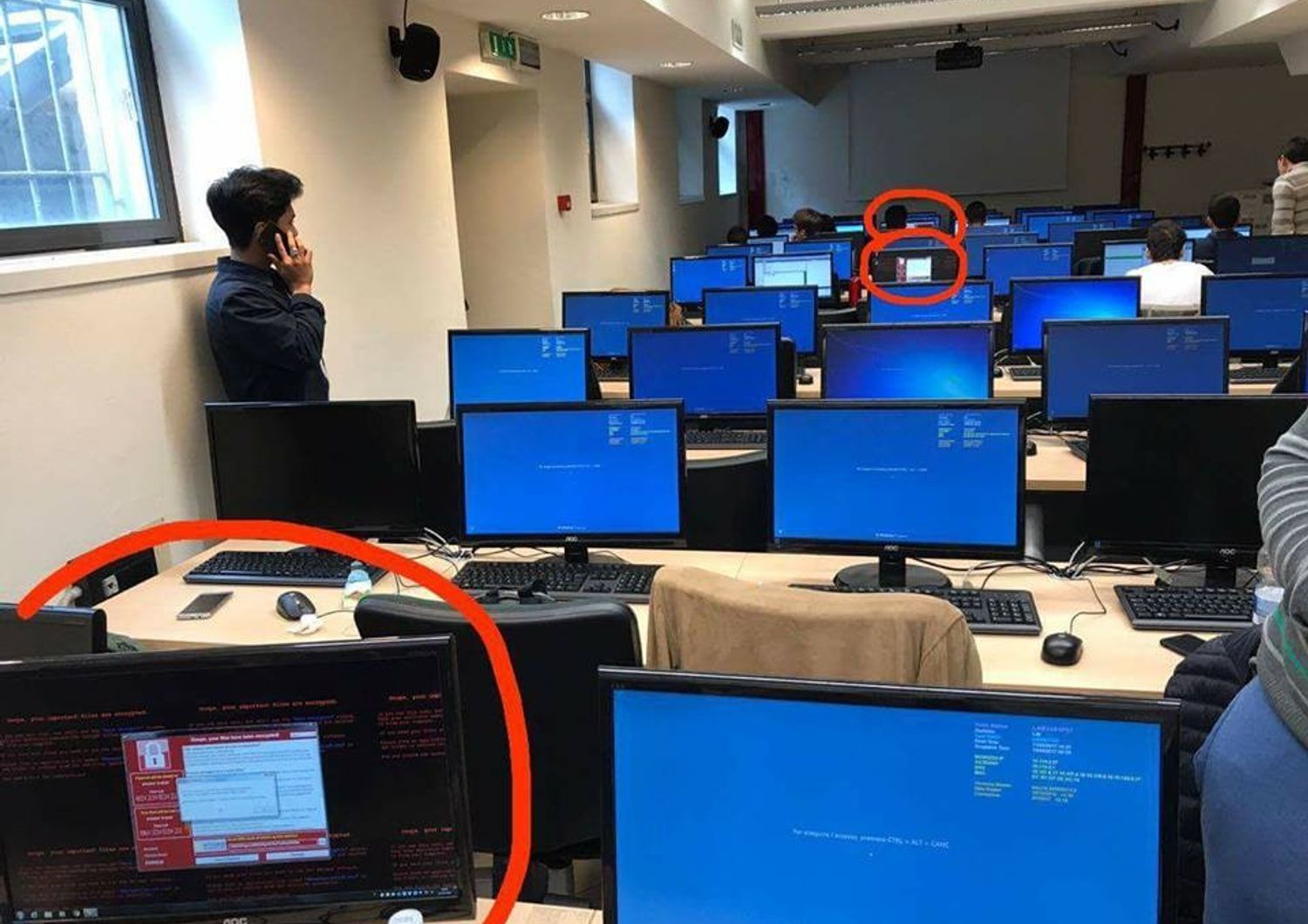

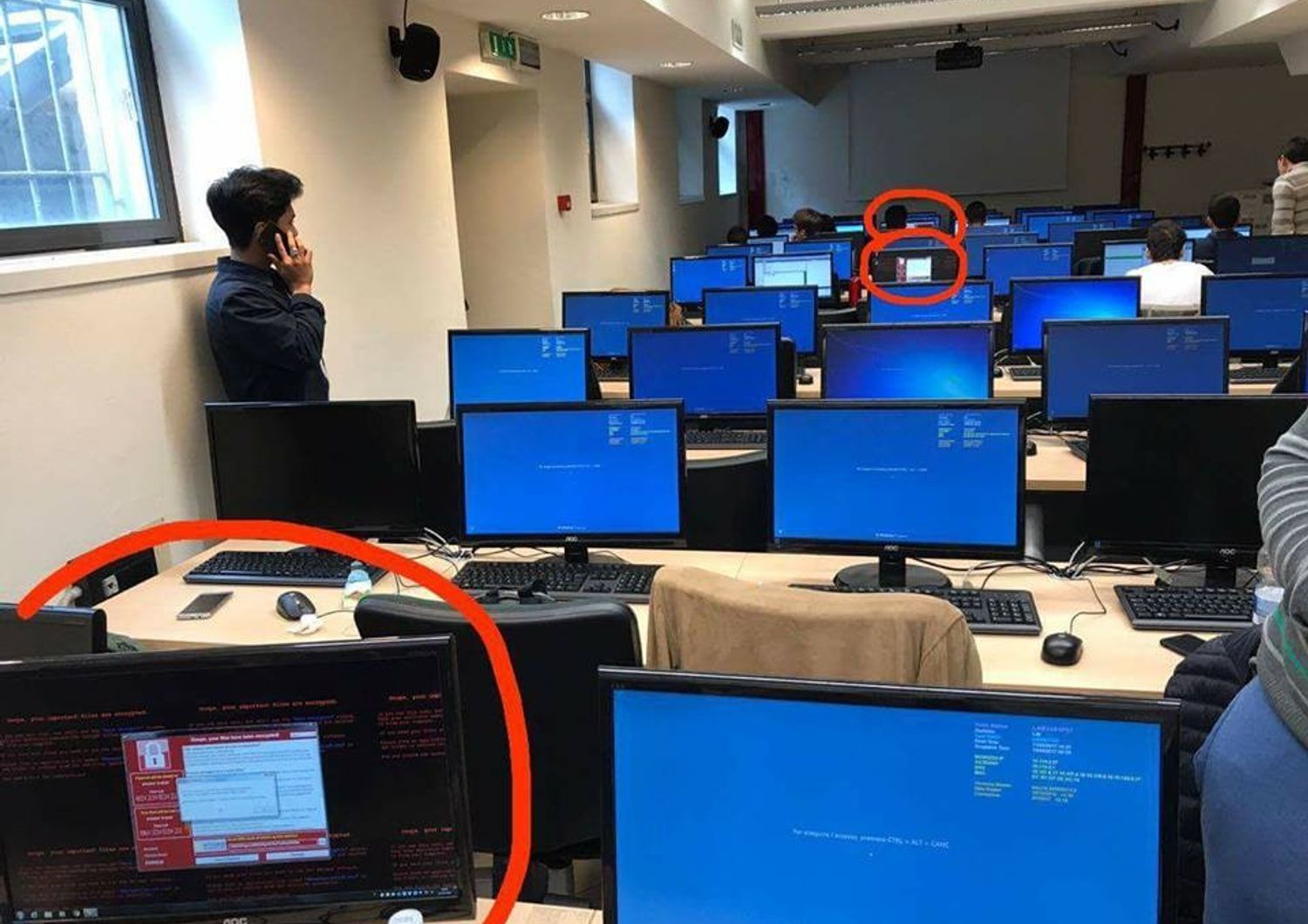

Nelle ultime ore chiunque abbia letto le news di cronaca si è imbattuto nella nuova infezione che ha coinvolto tutti i continenti nello spazio di poche ore. Ricapitolando la situazione abbiamo una nuova minaccia informatica che si propaga a macchia d'olio in tutto il mondo attraverso la rete, con un livello di virulenza raramente visto negli ultimi anni. I bersagli che vengono maggiormente impattati sono le grandi infrastrutture: governative, industriali, medico-sanitarie, con un cryptolocker che cifra i contenuti.

Cosa sta succedendo e come è potuto succedere? Perché anche gli esperti di sicurezza ne discutono così tanto e con toni così acidi?

Si tratta di una serie di cause concatenate per un "worm", un programma informatico che sfrutta vulnerabilità per diffondersi a macchia d'olio. Certo, è già successo, ma stavolta è differente: stavolta infatti le vulnerabilità utilizzate fanno parte di quelle che sono state sottratte alla NSA e pubblicate nei dump di ShadowBrokers.

Una vulnerabilità dell'arsenale informatico della NSA che la NSA aveva individuato e che aveva deciso di non divulgare ai "vendor" ma di tenere nel proprio archivio. Lo ha comunicato ai "vendor" solamente dopo aver compreso che sarebbe stato divulgato. E gli sviluppatori, in questo caso di Microsoft, hanno creato un aggiornamento.

E perché quindi se la minaccia era nota e la soluzione era stata già approntata, si è realizzata questa "strage" informatica? Per una serie di motivi, molti dei quali non sono in alcun modo riferibili a Microsoft.

In primo luogo ha "funzionato" e messo in ginocchio mezzo mondo perché nonostante il problema fosse stato sistemato da diversi giorni e Microsoft avesse già pubblicato l'aggiornamento che risolve la problematica, una quantità abnorme di aziende ed utenti aveva deciso comunque di non aggiornare i sistemi. Una scelta stupida, idiota, al limite criminale, una scelta che ha pregiudicato migliaia di sistema per inedia e disinteresse. E gli esperti di sicurezza, che dicono da anni di mantenere gli aggiornamenti, iniziano a pensare un sano "te lo meriti".

Non solo questo, ma anche e soprattutto il "worm" si diffonde attraverso i protocolli di condivisione di risorse di Windows anche su rete locale: quindi possono venire infettate anche le altre macchine non connesse direttamente alla rete internet, ma semplicemente presenti all'interno della rete aziendale dove una sola macchina, infettata in altra sede o connessa alla rete, può infettarne altre migliaia nella rete "sconnessa" da Internet ma connessa internamente. E' il motivo per cui le grandi aziende sono state coinvolte, perché il "teorema del Fortino", come lo chiama Corrado Giustozzi, quello che dice "lascio degli alti muri intorno a me e basta" non ci protegge: in mancanza di altri meccanismi interni di difesa nelle aziende basta un unico computer infetto perché connesso con una chiavetta internet o perché deve scaricare qualcosa per infettare tutti gli altri tecnicamente "non connessi alla rete".

Non che fosse impossibile evitare quesati problemi, sia chiaro: le basilari tecniche di segmentazione della rete e compartimentalizzazione delle funzioni, cose semplici che prevengono ad alcune macchine di parlare con altre se non strettamente necessario, avrebbero facilmente sventato buona parte delle problematiche. Ma una grandissima parte delle aziende non le aveva implementate, anche se costituiscono la base minimale della sicurezza informatica nelle guide da comodino.

E infine si è diffuso perchè una buona quantità di aziende in spregio a qualunque norma di sicurezza e in spregio al più basilare buon senso ha deciso di mantenere sistemi operativi non solo obsoleti, ma da anni senza alcun aggiornamento di sicurezza (in primis Windows XP) all'interno del parco aziendale, lasciandoli ovviamente senza alcun tipo di possibilità di fronteggiare l'infezione.

Ancora una volta una scelta criminale, che non poteva fare altro che generare enormi danni alle strutture, consapevolmente decisa per ragioni di comodità ("non serve aggiornare, è fatica inutile") o per precisa volontà di non aggiornarsi ("questa versione gira solo su Windows XP non serve comperare la nuova"). E in questo caso gli esperti di sicurezza non si preoccupano nemmeno più: di fronte a tale livello di volontaria incompetenza e menefreghismo verso le più basilari norme di sicurezza non è possible pensare altro che non una cosa: i danni sono semplicemente meritati.

Tanto diffuso il fenomeno che Microsoft ha rilasciato un aggiornamento di sicurezza per Windows XP anche se formalmente non è più supportato da anni.

Quindi una nuova minaccia di incredibile portata, scagliata contro la rete indifesa a colpi di misteriosi e non bloccabili vulnerabilità? No, solamente disattenzione, incompetenza e semplice menefreghismo in ambito di Information Technology, che ha portato scenari che tanti esperti segnalavano da anni ad essere realtà.

Il primo di una serie, se non impareremo che la Security non è la figlioletta brutta dell'ICT ma una parte fondamentale dei processi di Business. E, probabilmente, saranno lezioni che saranno imparate nel peggior modo possibile.

E che, onestamente, forse ci meritiamo.