Così è stato individuato e bloccato il malware del finto ministero

L'efficacia di attaccare un sistema dipende sia dalle capacità tecniche (hard skills) sia dalle capacita "sociali" (soft skills) dell'attaccante e in questo caso sono state piu efficaci le capacita "sociali" rispetto a quelle "tecniche". Una email proveniente da un indirizzo creato ad-hoc ma avente come "sender alias" il Ministero dell'Economia e delle Finanze ha tratto in inganno numerose cittadini ed esperti di "amministratore". Il periodo corretto dell'anno fiscale, la terminologia specifica "F24" ed il processo di infezione inducono l'analista a pensare ad un attacco mirato su organizzazioni Italiane.

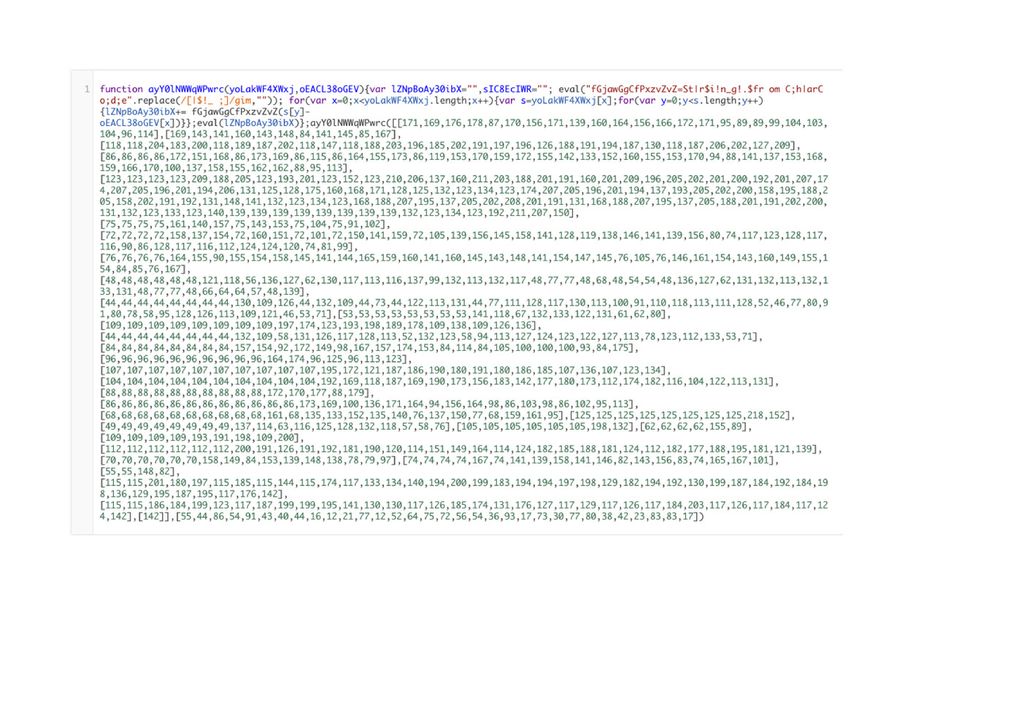

La minaccia induceva (ed induce, durante la scrittura di questo articolo i server di controllo e di propagazione sono ancora attivi) la vittima a cliccare un link a reputazione alta. Un link avente reputazione alta difficilmente viene bloccato dai sistemi perimetrali come per esempio (ma non limitato a): Firewall, Proxy, IPS, AntiSpam, etc e per questo motivo l'attaccante possiede un alta probabilità di riuscita nell'avvio del primo stadio di infezione. In questo caso il primo stadio di infezione è stato sviluppato attraverso un dropper "JS" (uno script creato appositamente) altamente offuscato (come da immagine seguente).

A seguito di una attenta analisi ed un processo di de-offuscamento l'analista è riuscito ad identificare la sorgente di propagazione: 239outdoors.com/themes5.php

L'interrogazione a questa sorgente da parte del Javascript permetteva al sistema di scaricare un file eseguibile (nel caso specifico 1t.exe) e di avviarlo sulla macchina vittima. Usualmente l'analista prosegue l'analisi attraverso un processo di reverse engineering, ma in questo caso specifico l'analista ha deciso di proseguire con l'analisi della minaccia, della sua complessità e della magnitudo che essa ha avuto fino a quel momento. La scelta dell'analista è stata guidata causa la "mal configurazione" del server da parte dell'attaccante.

L'analista ha sfruttando l'apertura del server di propagazione e dei permessi errati che l'attaccante aveva rilasciato all'interno dello stesso server. L'analista è cosi riuscito a prelevare alcuni file di Log molto importanti. Un primo file di log ha permesso l'identificazione di numerosi domini registrati per eludere i filtri di reputazione, i quali "puntavano" tutti alle medesime risorse. Attraverso un semplice script di parsing di tale file è stato possibile estrarre molti di tali domini. Un secondo file di Log ha permesso all'analista di identificare le possibili vittime. Infatti in un log, l'attaccante manteneva registrato tutti gli IP sorgenti che contattavano la risorsa al fine di avere una lista di vittime. Dallo stesso log è possibile identificare se la connessione avvenuta sia stata rifiutata oppure se la connessione sia stata accetta e quindi identificare le vittime reali.

Per approfondire e verificare le aziende vittime del possibile attacco

Ovviamente per organizzazioni che rivestono il ruolo di ISP (Internet Service Provider), l'individuazione di risorse ip appartenenti all'ISP non implica necessariamente che quella organizzazione sia stata infettata ma piu probabilmente significa che un suo cliente (colui che acquista connettivita dall' ISP) sia stato infettato. Se per esempio prendessimo in considerazione un service provider come Fastweb, il fatto che vi siano delle rilevazioni su IP provenienti da esso non implica necessariamente che Fastweb Company sia stata infettata, ma è più probabile (ma senza certezza) che un suo utente (persona fisica e/o giuridica che acquista connettività da Fastweb) lo sia stato.

In Data Sabato 20 Gennaio ore 18.00 molti AntiVirus e Case produttrici di sistemi di sicurezza hanno già aggiornato le signature in modo da neutralizzare la minaccia sul nascere, in modo da proteggere i propri clienti da questa minaccia al rientro dal weekend.